Endereçamento MAC: Entenda a Estrutura, Funcionamento e Importância no Tráfego de Redes Locais

O endereçamento MAC (Media Access Control) é um dos pilares fundamentais da comunicação em redes locais (LANs). Embora muitas vezes ofuscado pelo IP em discussões sobre endereçamento de redes, o endereço MAC desempenha um papel crucial na entrega precisa de dados entre dispositivos conectados fisicamente.

Endereçamento MAC: Entenda a Estrutura, Funcionamento e Importância no Tráfego de Redes Locais

O endereçamento MAC (Media Access Control) é um dos pilares fundamentais da comunicação em redes locais (LANs). Embora muitas vezes ofuscado pelo IP em discussões sobre endereçamento de redes, o endereço MAC desempenha um papel crucial na entrega precisa de dados entre dispositivos conectados fisicamente. Diferente dos endereços IP, que podem ser alterados com facilidade por software ou pelas políticas da rede, o endereço MAC está profundamente vinculado ao hardware, proporcionando uma identidade única e persistente para cada interface de rede. Este artigo explora em profundidade a estrutura, o funcionamento, o papel do MAC nas camadas do modelo OSI, e as implicações de segurança e administração de redes.

O que é o Endereço MAC e sua Estrutura

O endereço MAC é um identificador exclusivo atribuído à interface de rede (NIC – Network Interface Card) de um dispositivo. Ele atua na camada de enlace (camada 2) do modelo OSI e é utilizado para garantir que os dados cheguem ao dispositivo correto dentro de uma rede local. Um endereço MAC padrão possui 48 bits (6 bytes), geralmente representado por doze dígitos hexadecimais, como por exemplo: 00:1A:2B:3C:4D:5E. Essa representação é dividida em duas partes principais:

-

OUI (Organizationally Unique Identifier): os três primeiros bytes (24 bits) são atribuídos pelo IEEE (Institute of Electrical and Electronics Engineers) ao fabricante da interface de rede. Cada fabricante tem um ou mais OUIs que servem para identificar a origem do dispositivo.

-

Identificador específico do dispositivo: os três bytes restantes são definidos pelo fabricante e devem ser únicos dentro do escopo do OUI. Essa parte garante que cada dispositivo produzido por um mesmo fabricante tenha um identificador distinto.

Essa estrutura torna o endereço MAC uma identidade única global, o que é fundamental para a integridade da comunicação entre dispositivos locais.

Funcionamento do Endereço MAC na Comunicação de Rede

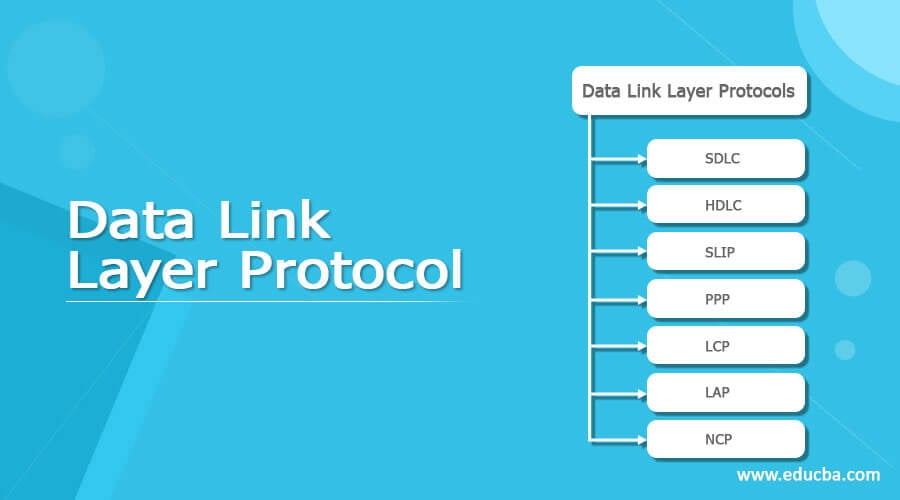

A principal função do endereço MAC é permitir que quadros Ethernet sejam entregues corretamente dentro de uma rede local. Quando um computador deseja enviar dados para outro na mesma LAN, ele encapsula o conteúdo em quadros de camada 2, nos quais insere tanto o endereço MAC de origem quanto o de destino.

O processo começa quando uma estação A quer enviar dados para uma estação B. Se A conhece apenas o endereço IP de B, ela envia uma requisição ARP (Address Resolution Protocol) para descobrir o MAC correspondente àquele IP. Quando a estação B responde com seu endereço MAC, A consegue encapsular os dados corretamente.

Ao atingir um switch, que opera na camada 2, o equipamento analisa os endereços MAC dos quadros para determinar por qual porta deve encaminhá-los. O switch mantém uma tabela de endereços MAC que associa MACs a suas respectivas portas físicas. Essa abordagem possibilita que o tráfego seja enviado apenas ao destino pretendido, evitando o envio indiscriminado para todos os dispositivos da rede, como ocorre nos hubs.

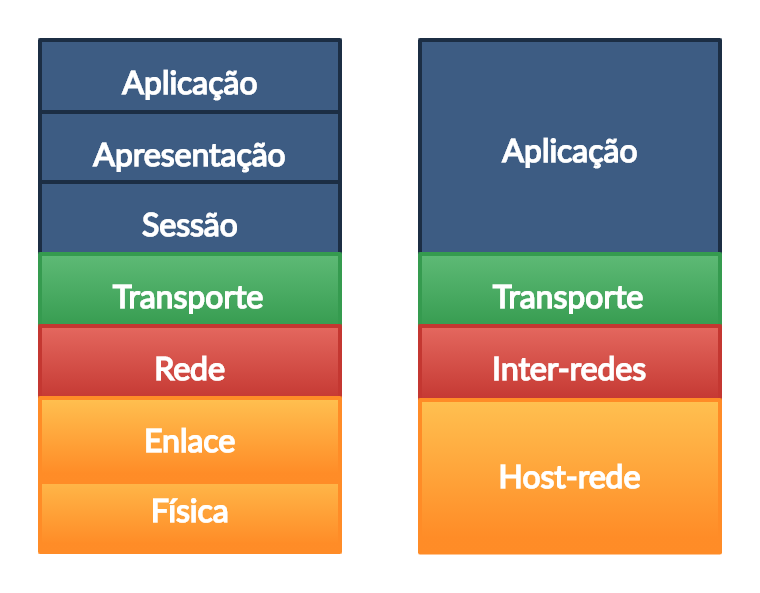

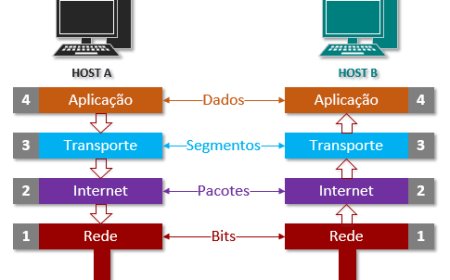

Endereçamento MAC no Modelo OSI e sua Interação com o Endereço IP

No modelo OSI, o endereço MAC está localizado na camada de enlace de dados. Em contrapartida, o endereço IP reside na camada de rede (camada 3). Ambos são essenciais para que os dados trafeguem da origem ao destino final, mas em escopos diferentes: o endereço IP é lógico e roteável, usado para enviar pacotes entre redes distintas; já o endereço MAC é físico e usado para entrega local de quadros na mesma rede.

Durante a comunicação entre redes, o endereço MAC não é transmitido entre os roteadores, pois sua função se restringe ao segmento de rede onde o dispositivo está conectado. Cada salto (hop) em um trajeto entre redes envolve a substituição dos endereços MAC de origem e destino pelos respectivos do roteador atual e do próximo salto. No entanto, o endereço IP permanece constante durante todo o percurso.

Tipos de Endereços MAC: Unicast, Multicast e Broadcast

Os endereços MAC podem ser classificados conforme sua finalidade de entrega:

-

Unicast: endereço exclusivo de um único dispositivo. É o tipo mais comum e identifica diretamente uma interface de rede específica.

-

Multicast: utilizado para envio de quadros a um grupo de dispositivos. Por exemplo, quadros com endereços MAC que começam com

01:00:5Esão reservados para multicast em redes IPv4. -

Broadcast: o endereço MAC

FF:FF:FF:FF:FF:FFé usado para enviar dados a todos os dispositivos da rede local. Esse tipo de transmissão é essencial em processos como a resolução ARP.

Filtragem e Controle de Acesso via Endereço MAC

O endereço MAC também é amplamente utilizado para controle de acesso em redes sem fio e cabeadas. Muitas redes Wi-Fi, por exemplo, implementam filtragem por MAC, permitindo que apenas dispositivos com endereços previamente autorizados possam se conectar. Isso é feito através de uma lista de controle de acesso (ACL – Access Control List).

Apesar de ser uma medida útil para redes residenciais, a filtragem por MAC é facilmente contornável, pois o endereço MAC pode ser alterado (spoofed) por software. Assim, em ambientes corporativos ou com requisitos de segurança elevados, o MAC filtering não deve ser utilizado como única medida de proteção, mas sim como parte de uma política mais abrangente.

Spoofing e Vulnerabilidades do Endereço MAC

Embora os endereços MAC sejam, em teoria, exclusivos e imutáveis, a realidade prática é que muitos sistemas operacionais permitem a modificação do endereço MAC por software. Esse processo é chamado de MAC Spoofing, e pode ser usado tanto para fins legítimos quanto maliciosos.

Cenários legítimos incluem testes de redes, simulações de ambientes ou mascaramento temporário em ambientes públicos. No entanto, atacantes também exploram essa possibilidade para contornar filtros por MAC, assumir a identidade de dispositivos confiáveis ou se ocultar em uma rede. Isso destaca a necessidade de ferramentas de monitoramento que detectem alterações ou duplicações de endereços MAC em ambientes sensíveis.

Endereçamento MAC em Ambientes Virtuais e Cloud

Com o crescimento das redes definidas por software (SDN), ambientes virtualizados e nuvens públicas, o papel do endereço MAC tem se expandido. Em máquinas virtuais (VMs), por exemplo, cada interface de rede virtual recebe um MAC que pode ser gerado automaticamente pelo hipervisor ou manualmente atribuído pelo administrador.

Provedores de nuvem frequentemente utilizam MACs gerados dinamicamente para os dispositivos virtuais, respeitando o formato e a estrutura definidos pelo IEEE. Em contextos de redes definidas por software, os MACs ainda são fundamentais para o tráfego na camada de enlace, embora a abstração oferecida por essas tecnologias esconda parte da complexidade do administrador final.

Monitoramento e Gerenciamento de Endereços MAC

Ferramentas de gerenciamento de redes, como Zabbix, Nagios, SolarWinds ou PRTG, podem ser configuradas para monitorar o uso de endereços MAC nas interfaces de rede. Além disso, switches gerenciáveis permitem o rastreamento de MACs ativos por porta, o que é extremamente útil na identificação de dispositivos não autorizados ou na solução de problemas.

Alguns ambientes corporativos aplicam ainda políticas de segurança como port security em switches Cisco, onde é possível limitar o número de MACs permitidos por porta e até mesmo bloquear uma porta se for detectado um MAC não autorizado. Esse tipo de controle é essencial para prevenir acessos indevidos e aumentar a visibilidade sobre o tráfego da rede local.

Impacto do MAC Address em Tecnologias IoT

Na Internet das Coisas (IoT), onde dispositivos de baixa potência e conectividade limitada fazem parte da rede, o endereço MAC ainda desempenha um papel de destaque. Muitos dispositivos IoT utilizam tecnologias baseadas em IEEE 802.15.4, Zigbee ou Bluetooth, todas com mecanismos de endereçamento de camada 2 semelhantes ao MAC tradicional. O gerenciamento eficiente desses endereços é crítico para a escalabilidade e organização de grandes redes de sensores e atuadores.

Privacidade e Endereços MAC Aleatórios

Com o crescimento das preocupações com a privacidade, sistemas como Android, iOS e Windows começaram a adotar práticas de randomização de endereço MAC, especialmente em conexões Wi-Fi. Isso impede que o dispositivo seja rastreado por redes públicas apenas pelo seu MAC real. Durante a sondagem de redes disponíveis, o dispositivo utiliza um MAC aleatório, o que protege a identidade do usuário.

Embora essa funcionalidade aumente a privacidade, ela também impõe desafios para administradores que dependem de controles baseados em MAC, exigindo novas abordagens de segurança e identificação em redes corporativas.

Visão do Especialista

O endereçamento MAC continua sendo uma peça central no funcionamento das redes locais, mesmo diante de avanços em virtualização, computação em nuvem e novas arquiteturas como SDN e IoT. Seu papel como identificador único de interfaces de rede o torna essencial não apenas para a entrega precisa de dados, mas também como ferramenta de monitoramento, diagnóstico e controle de acesso. No entanto, seu uso exige cautela. A facilidade com que pode ser falsificado levanta questões críticas de segurança, e a tendência crescente de randomização impõe novos desafios em ambientes empresariais. Por isso, profissionais de redes devem compreender profundamente a estrutura e funcionamento do MAC address, adotando estratégias que combinem segurança, escalabilidade e visibilidade da rede. Um gerenciamento eficaz do endereço MAC é, sem dúvida, um diferencial na administração moderna de TI.

Fontes

-

IEEE Standards Association – https://standards.ieee.org

-

Cisco Networking Academy – "Switching, Routing, and Wireless Essentials"

-

RFC 826 – Address Resolution Protocol (ARP) – IETF

-

Juniper Networks TechLibrary – MAC Address Table Concepts – https://www.juniper.net