Como Funciona um Roteador em Redes de Computadores?

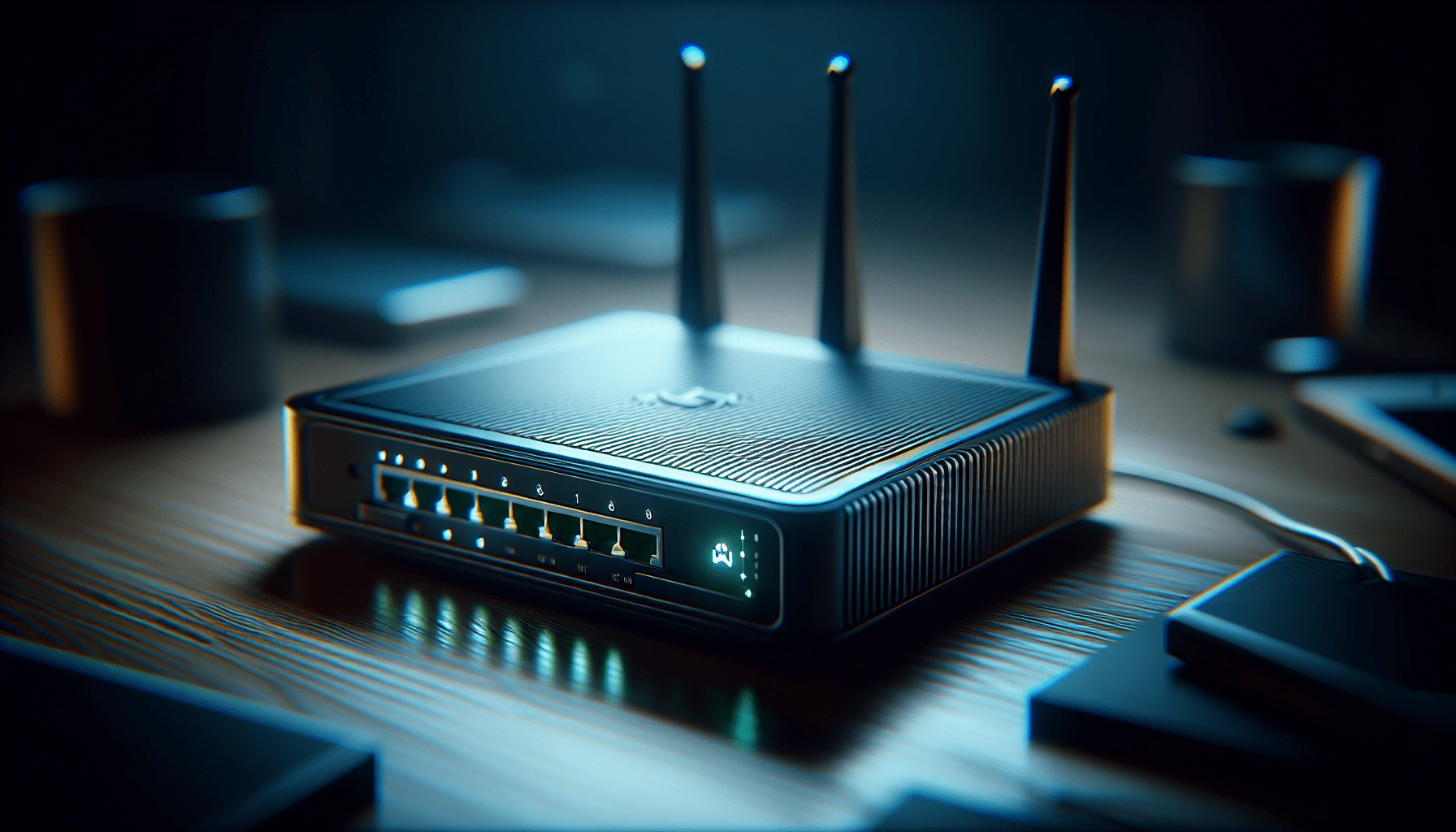

Um roteador é um dispositivo essencial nas redes de computadores, atuando como um intermediário entre diferentes redes, como uma rede local (LAN) e a internet (WAN).

/i.s3.glbimg.com/v1/AUTH_08fbf48bc0524877943fe86e43087e7a/internal_photos/bs/2020/b/F/nERu0jRqCuTlFVojwfIQ/a.jpg)

Um roteador é um dispositivo essencial nas redes de computadores, atuando como um intermediário entre diferentes redes, como uma rede local (LAN) e a internet (WAN). Sua principal função é encaminhar pacotes de dados de um ponto a outro, determinando a melhor rota para a transmissão e garantindo que a comunicação entre dispositivos de redes diferentes seja eficiente e segura. No contexto de redes domésticas, empresariais ou até em grandes centros de dados, o roteador desempenha um papel fundamental para a conectividade e performance da rede. Neste artigo, vamos explorar, de forma simples e objetiva, como funciona um roteador e entender suas funções, mecanismos e importância dentro de uma rede de computadores.

1. Função Primária do Roteador

A principal função de um roteador em uma rede de computadores é encaminhar pacotes de dados entre redes diferentes. Em termos práticos, ele conecta uma rede local (LAN) à internet ou a outras redes externas (WAN), permitindo que os dados viajem de um ponto de origem para um ponto de destino que pode estar em uma rede remota. Esse processo é realizado através da análise dos endereços de IP dos pacotes, onde o roteador decide qual o melhor caminho para o encaminhamento do pacote com base nas tabelas de roteamento.

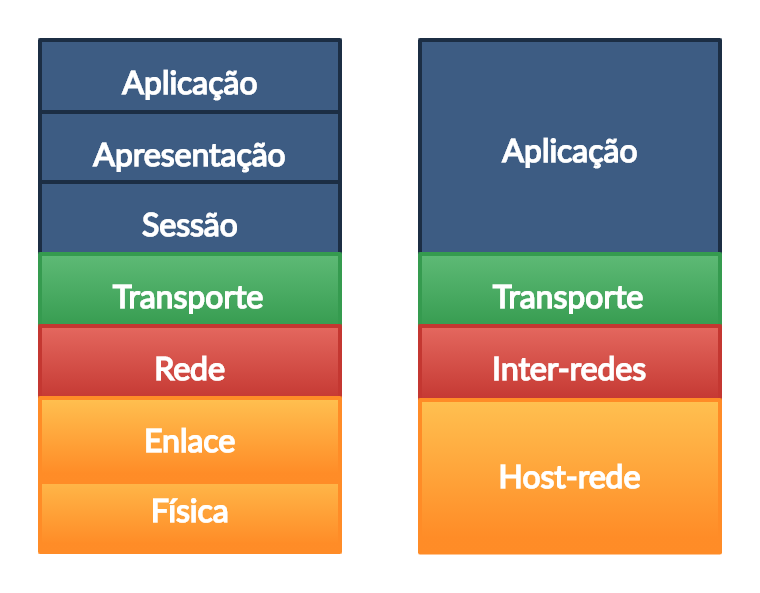

Um roteador opera na camada 3 do modelo OSI (camada de rede) e utiliza informações de endereços IP para tomar decisões sobre o roteamento. Quando um pacote de dados chega ao roteador, ele verifica o endereço de destino do pacote e consulta sua tabela de roteamento para determinar qual interface ou caminho utilizar para encaminhar o pacote para o destino correto. Essa tabela de roteamento é essencial, pois mantém informações sobre redes e caminhos possíveis, e é atualizada dinamicamente à medida que a rede muda.

2. Como o Roteador Encaminha os Pacotes?

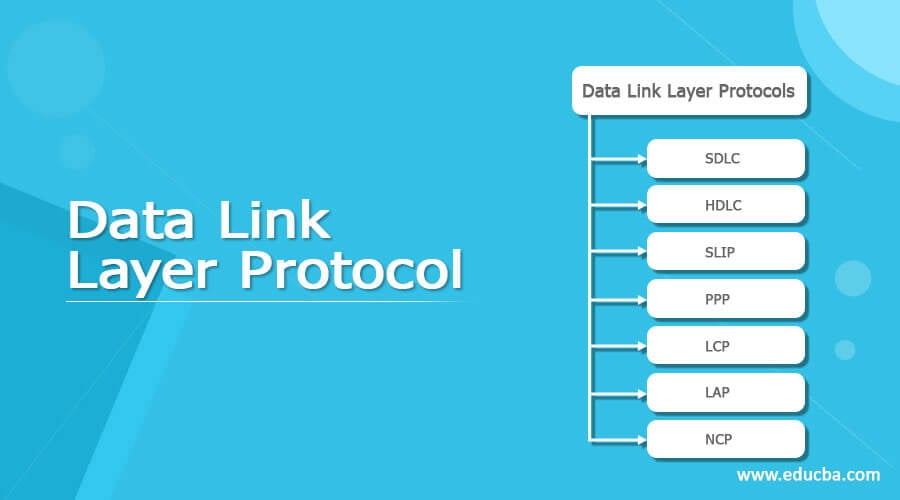

O roteador utiliza um processo conhecido como encaminhamento (ou routing) para decidir o caminho mais eficiente para os pacotes de dados. Esse processo envolve a leitura do endereço IP de destino dos pacotes e a utilização de algoritmos de roteamento para escolher a melhor rota. Existem vários tipos de protocolos de roteamento, que permitem que os roteadores se comuniquem uns com os outros para atualizar suas tabelas de roteamento. Entre os protocolos mais conhecidos estão:

-

RIP (Routing Information Protocol): Um dos protocolos mais antigos, usado para redes menores. Ele utiliza um algoritmo de contagem de saltos para determinar a melhor rota.

-

OSPF (Open Shortest Path First): Usado em redes maiores, OSPF é um protocolo que determina a melhor rota com base no custo e na topologia da rede, permitindo decisões mais eficientes.

-

BGP (Border Gateway Protocol): Utilizado principalmente para comunicação entre diferentes sistemas autônomos na internet. Ele é o principal protocolo de roteamento da internet e permite que diferentes redes troquem informações sobre os melhores caminhos.

Cada roteador mantém uma tabela de roteamento que lista todas as redes conhecidas e a melhor rota para cada uma delas. Se o roteador não sabe a rota para um determinado destino, ele envia o pacote para o próximo roteador, um processo conhecido como roteamento por salto.

3. Tradução de Endereços de Rede (NAT)

Uma das funções mais importantes de um roteador em uma rede doméstica ou empresarial é a tradução de endereços de rede (NAT). O NAT permite que um único endereço IP público seja compartilhado por vários dispositivos dentro de uma rede local (com endereços IP privados). Isso é fundamental para preservar o número limitado de endereços IP disponíveis na internet e também aumenta a segurança, pois os dispositivos internos não ficam diretamente expostos à internet.

Por exemplo, quando um dispositivo da rede local solicita dados da internet, o roteador altera o endereço IP de origem para o seu próprio IP público e mantém uma tabela de tradução para que, quando a resposta chegar, o roteador possa encaminhá-la ao dispositivo correto dentro da rede interna. Esse processo é transparente para os dispositivos da rede, que apenas comunicam-se com o roteador usando seus endereços IP privados, enquanto o roteador faz a tradução para o IP público quando necessário.

Existem duas formas principais de NAT:

-

NAT estático: O mapeamento entre o IP privado e o IP público é fixo, o que significa que sempre que um dispositivo interno se comunica com a internet, ele usa o mesmo IP público.

-

NAT dinâmico: O roteador mapeia os IPs internos para um pool de IPs públicos de forma dinâmica, alocando um IP público quando necessário.

4. Gerenciamento de Tráfego e Qualidade de Serviço (QoS)

Um roteador também desempenha um papel importante na gestão do tráfego de rede. Em ambientes com muitos dispositivos e serviços exigentes, como vídeo streaming, videoconferências ou jogos online, o roteador pode implementar políticas de Qualidade de Serviço (QoS). O QoS permite priorizar certos tipos de tráfego, garantindo que aplicações mais sensíveis à latência e largura de banda, como chamadas de voz e vídeo, tenham prioridade sobre outros tipos de tráfego.

O QoS funciona identificando os pacotes de dados com base em características como porta de origem, endereço IP de destino e até tipo de serviço (ToS), e atribuindo a esses pacotes uma prioridade mais alta para garantir que eles cheguem rapidamente e sem interrupções. Isso é especialmente importante em redes congestionadas, onde o roteador deve fazer escolhas sobre quais pacotes devem ser transmitidos primeiro.

5. Roteador e Segurança de Rede

A segurança de uma rede também depende fortemente do roteador, que pode ser configurado para proteger a rede interna de acessos indesejados. Uma das principais funções de segurança do roteador é o firewall integrado, que examina os pacotes de dados que entram e saem da rede para garantir que eles atendem às regras de segurança estabelecidas. O firewall pode bloquear pacotes suspeitos, filtrar tráfego com base em determinados critérios (como endereços IP, portas ou protocolos) e até impedir ataques como DoS (Denial of Service) e DDoS (Distributed Denial of Service).

Além disso, o roteador pode usar técnicas como VPN (Virtual Private Network), que cria uma conexão segura e criptografada entre o dispositivo do usuário e a rede, garantindo que os dados transmitidos na rede pública (como a internet) sejam protegidos contra interceptações.

6. Roteador e Wireless

Em redes domésticas e comerciais, muitos roteadores também oferecem funcionalidade wireless, permitindo que dispositivos se conectem à rede sem a necessidade de fios. Esses roteadores operam usando a tecnologia Wi-Fi, que utiliza ondas de rádio para enviar e receber dados entre os dispositivos e o roteador. Ao configurar uma rede Wi-Fi, o roteador transmite sinais em frequências específicas (como 2,4 GHz e 5 GHz) que os dispositivos compatíveis podem detectar e se conectar.

O roteador sem fio também pode ser configurado para usar segurança WPA2 ou WPA3, que criptografam a comunicação sem fio e ajudam a prevenir acessos não autorizados à rede. Além disso, a potência do sinal e o alcance da rede podem ser ajustados no roteador, dependendo das necessidades de cobertura da área.

Visão do Especialista

O roteador é um dos dispositivos mais importantes dentro de uma rede de computadores. Sua função de conectar diferentes redes e garantir que os dados viajem eficientemente entre elas é essencial para o bom funcionamento da rede. Além de realizar o roteamento de pacotes de dados, o roteador também lida com questões de segurança, gerenciamento de tráfego e otimização da rede, garantindo que a rede funcione de maneira eficiente e segura. Em redes domésticas, comerciais e até em grandes centros de dados, a escolha e configuração adequadas de um roteador são fundamentais para garantir uma comunicação de dados sem falhas, alta disponibilidade e proteção contra ameaças externas.

Fontes:

- Tanenbaum, Andrew S., and David J. Wetherall. Computer Networks. 5th ed., Pearson, 2010.

- Kurose, James F., and Keith W. Ross. Computer Networking: A Top-Down Approach. Pearson, 2017.

- Forouzan, Behrouz A. Data Communications and Networking. 5th ed., McGraw-Hill, 2013.

- Stallings, William. Network Security Essentials: Applications and Standards. 6th ed., Pearson, 2017.

- Comer, Douglas E. Internetworking with TCP/IP Volume One: Principles, Protocols, and Architecture. 6th ed., Pearson, 2013.