Atualizações e Correções de Software: Guia Técnico para um Gerenciamento Eficiente de Patches e Proteção contra Vulnerabilidades

A crescente complexidade dos sistemas de TI, associada à velocidade com que novas ameaças cibernéticas são desenvolvidas, torna essencial a aplicação regular de atualizações e correções de software, prática conhecida como patch management.

A crescente complexidade dos sistemas de TI, associada à velocidade com que novas ameaças cibernéticas são desenvolvidas, torna essencial a aplicação regular de atualizações e correções de software, prática conhecida como patch management. Esse processo, que pode parecer trivial à primeira vista, é na realidade um pilar fundamental da segurança da informação, responsável por proteger sistemas operacionais, aplicações e dispositivos contra brechas exploráveis por agentes maliciosos. Ignorar ou negligenciar a atualização de softwares representa um risco significativo não apenas para usuários finais, mas também para empresas de todos os portes, que podem ser vítimas de ataques cibernéticos com consequências operacionais, legais e financeiras graves.

O que é gerenciamento de patches e por que ele é essencial

O patch management consiste em identificar, testar, aplicar e monitorar atualizações de segurança e correções de bugs disponibilizadas por fabricantes de software. Os patches geralmente são liberados em resposta a falhas descobertas nos códigos de programas, que, se não forem corrigidas, podem ser exploradas por malwares, ransomware ou hackers. Embora a maioria dos sistemas modernos disponha de mecanismos automáticos para realizar atualizações, a aplicação criteriosa e estratégica desses patches é ainda mais relevante em ambientes corporativos, onde a estabilidade e a compatibilidade entre sistemas devem ser asseguradas.

Ataques cibernéticos como o WannaCry (2017) e o Petya/NotPetya (2017) exploraram falhas conhecidas e para as quais já existiam patches liberados semanas antes da ocorrência das infecções em massa. Organizações que negligenciaram a aplicação dessas atualizações tornaram-se alvos fáceis, resultando em prejuízos de bilhões de dólares em perdas operacionais, vazamento de dados e impacto à reputação.

Ciclo de vida do gerenciamento de patches

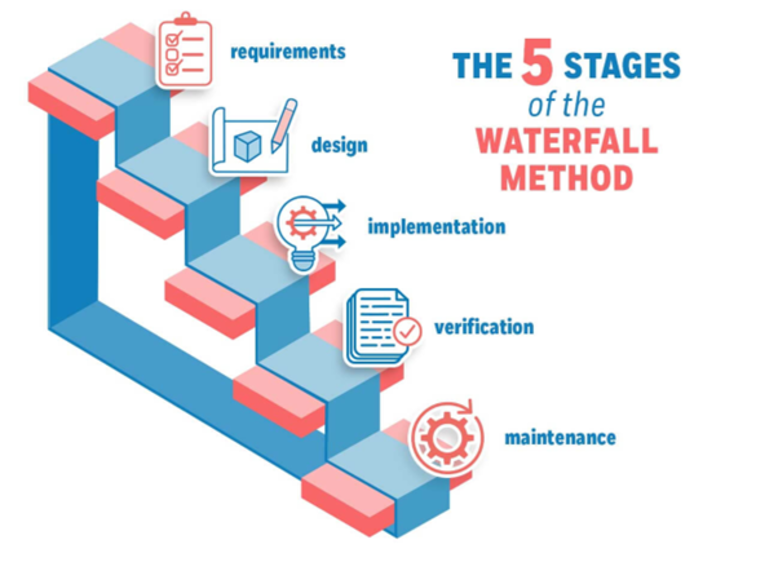

O processo de gerenciamento de patches deve seguir um ciclo sistemático e contínuo, composto por etapas críticas que garantem sua eficácia:

-

Inventário de ativos e softwares: Antes de aplicar qualquer correção, é imprescindível que a organização tenha total conhecimento dos ativos existentes em sua rede — estações de trabalho, servidores, dispositivos móveis, sistemas operacionais e aplicações instaladas. Ferramentas de inventário automatizadas ajudam a mapear o ecossistema digital da empresa.

-

Identificação de patches disponíveis: Uma vez identificado o parque tecnológico, o próximo passo é verificar quais patches estão disponíveis para cada sistema. Essa etapa pode ser automatizada por ferramentas específicas de patch management, que se integram aos repositórios oficiais dos fabricantes (como Microsoft WSUS, Red Hat Satellite, entre outros).

-

Avaliação e priorização de riscos: Nem todo patch deve ser aplicado imediatamente. A avaliação dos riscos, baseada em critérios como criticidade da vulnerabilidade (CVSS), exposição do sistema e impacto potencial na operação, ajuda a definir uma hierarquia de prioridade para a aplicação das atualizações.

-

Teste em ambiente controlado: Antes de aplicar patches em produção, é recomendável testá-los em um ambiente de homologação. Isso reduz o risco de incompatibilidades, falhas de desempenho ou indisponibilidade de serviços críticos.

-

Implantação e validação: Com os testes aprovados, os patches são aplicados no ambiente de produção. Após a instalação, é importante validar se as atualizações foram aplicadas corretamente e se os sistemas continuam operando dentro da normalidade.

-

Documentação e auditoria: O processo deve ser devidamente documentado para fins de rastreabilidade, conformidade com normas (como ISO 27001 e LGPD) e análises futuras.

-

Monitoramento contínuo: Novos patches surgem com frequência. O ciclo de patching deve ser contínuo e integrado a uma política de segurança abrangente que inclua monitoramento de vulnerabilidades e resposta a incidentes.

Principais desafios na aplicação de patches

Apesar da sua importância, o gerenciamento de patches enfrenta diversos obstáculos na prática. Um dos mais comuns é a incompatibilidade entre sistemas: aplicações legadas ou personalizadas podem parar de funcionar após a aplicação de determinadas atualizações, especialmente em sistemas operacionais desatualizados. Isso leva algumas empresas a adiar o patching indefinidamente, o que as expõe a riscos críticos.

Outro desafio é a escassez de recursos ou pessoal qualificado, especialmente em pequenas e médias empresas, onde muitas vezes não há uma equipe dedicada à segurança da informação. Nesses casos, a automação do processo, por meio de ferramentas específicas, é altamente recomendada.

A dispersão geográfica dos ativos, o trabalho remoto e a adoção de BYOD (Bring Your Own Device) também dificultam o controle centralizado das atualizações. Para mitigar esse problema, soluções em nuvem e políticas de acesso condicional podem ser utilizadas para restringir o uso de dispositivos desatualizados na rede corporativa.

Ferramentas e boas práticas para uma estratégia eficaz

Para garantir uma política de gerenciamento de patches segura e eficiente, é recomendável adotar ferramentas especializadas, que automatizam a detecção, aplicação e verificação dos patches em múltiplos sistemas operacionais e aplicações. Algumas soluções populares incluem:

-

Microsoft Endpoint Configuration Manager (SCCM)

-

ManageEngine Patch Manager Plus

-

Ivanti Patch Management

-

SolarWinds Patch Manager

Além do uso de ferramentas, algumas boas práticas incluem:

-

Definir uma janela de manutenção regular para aplicação de patches, com comunicação clara aos usuários sobre possíveis indisponibilidades temporárias;

-

Integrar o patch management com a política de gestão de vulnerabilidades, utilizando scanners como Nessus ou Qualys para identificar falhas de segurança ativas;

-

Monitorar os comunicados oficiais dos fabricantes de software para se antecipar a atualizações críticas;

-

Estabelecer um plano de rollback caso a atualização gere falhas no ambiente de produção.

Visão do especialista

A gestão de patches é frequentemente vista como uma tarefa operacional e corriqueira, mas, na verdade, representa uma das linhas de defesa mais eficazes contra ameaças cibernéticas. Em um cenário onde as vulnerabilidades são exploradas em tempo recorde por agentes maliciosos, aplicar atualizações com agilidade e controle é uma obrigação para qualquer profissional ou organização que deseje preservar a integridade de seus sistemas. A negligência nesse aspecto não apenas expõe a empresa a riscos técnicos, mas também a sanções legais decorrentes de incidentes de segurança evitáveis. O segredo para um gerenciamento de patches eficaz está na automação, no monitoramento contínuo e no compromisso com a melhoria contínua da segurança da infraestrutura. Ao adotar essa prática como parte integrante da estratégia de cibersegurança, empresas e usuários garantem não apenas a proteção de seus dados, mas também a continuidade de suas operações e a confiança de seus clientes e parceiros.

Fontes:

-

NIST Special Publication 800-40 Revision 3 – "Guide to Enterprise Patch Management Technologies"

-

SANS Institute – "Best Practices for Patch Management"

-

Microsoft Learn – "Manage Updates for Windows with Endpoint Manager"

-

Cybersecurity & Infrastructure Security Agency (CISA) – "Security Tip: Understanding Patches and Software Updates"